Le piratage de la télévision iranienne le 8 octobre dernier a été revendiqué par le groupe Edalat-e Ali, coutumier de ce genre d’attaques. Cette opération, au modus operandi complexe, dénote une intensification de la lutte, alors que la République islamique semble ébranlée dans sa stratégie de contrôle de la propagande politique face aux manifestations anti-régime.

Reste à savoir quel est le modus operandi de ces combattants de l’ombre et leurs motivations.

C’est donc le samedi 8 octobre dernier à 21 heures (17:30 GMT) que le bulletin d’information de la chaine IRINN (Islamic Republic of Iran News Network qui relève de la société de diffusion IRIB – Islamic Republic of Iran Broadcasting corporation) a été interrompu pendant a peu près 15 secondes par un groupe de pirates qui se fait appeler “Edalat-e Ali”, ou “La Justice d’Ali”, en référence au fondateur de l'islam chiite.

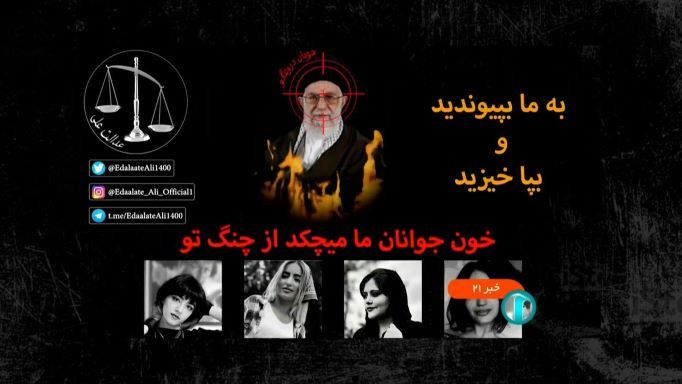

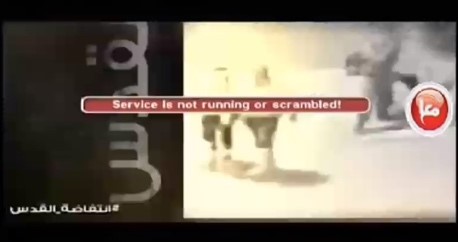

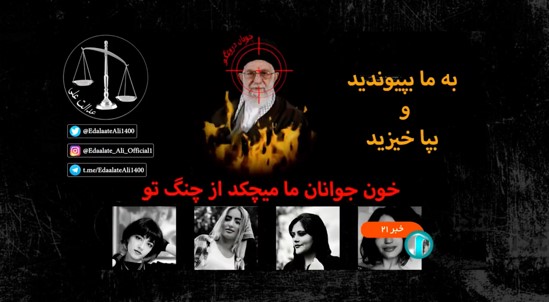

La chaine diffusait un segment sur une réunion de l’Ayatollah Khamenei à Bushehr, ville portuaire au sud de l’Iran, quand est apparu à l’antenne un masque sur fond noir qui ressemblait au fameux masque de Guy Fawkes utilisé par le groupe de pirates Anonymous. L’image comprenait également le logo des pirates et leurs comptes sur les réseaux sociaux. Ont suivi une image du leader suprême enflammée avec une cible sur son front et les photos de Mahsa Amini, Nika Shahkarami, Hadis Najafi et Sarina Esmaeilzade, des jeunes femmes toutes victimes récentes de la brutalité du régime. Deux messages se sont affichés sur l’écran : “Rejoigniez-nous et soulevez-vous” et “Le sang de notre jeunesse coule de vos mains”.

Images de l’intrusion télévisée du 8 octobre 2022

Images de l’intrusion télévisée du 8 octobre 2022

L’agence d’information Tasnim, agence semi-officielle de la République d’Iran, a confirmé que le journal télévisé du soir "a été piraté quelques instants par des agents antirévolutionnaires".

On avait commencé d'entendre parler du groupe Edalat-e Ali en août 2021, bien qu’il soit probable qu’il ait opéré sous un autre nom depuis 2018.

En effet, le groupe hacktiviste Tapandegan, mot farsi se traduisant par « palpitations », a revendiqué la responsabilité du piratage de plusieurs entités gouvernementales iraniennes au cours des quatre dernières années.

Lors de leur première action en mai 2018, le groupe a piraté les systèmes de l'aéroport international de Mashhad et affiché des images et des messages antigouvernementaux sur les écrans d'information indiquant les arrivées et les départs. Les images diffusées alors sur les réseaux sociaux montraient des slogans dénonçant les gardiens de la révolution "gaspillant la vie et les ressources financières des Iraniens à Gaza, au Liban et en Syrie". Une attaque similaire avait été lancée contre l'aéroport de Tabriz un mois plus tard. Le chef de la cyberpolice iranienne, Kamal Hadianfar, a affirmé en octobre 2018 que les pirates à l'origine de la première attaque à l'aéroport avaient été arrêtés.

Messages des pirates sur les écrans de l’aéroport

Messages des pirates sur les écrans de l’aéroport

Le groupe a également indiqué, en juillet 2018, avoir piraté les comptes de messagerie des responsables de la municipalité de Téhéran et ceux des responsables du radiodiffuseur d'État (IRIB) en janvier 2019. Cette dernière intrusion a peut-être été déterminante dans le piratage de la chaine IRINN, grâce aux informations récupérées.

C’est alors qu’apparait Edalat-e Ali, en août 2021, avec le piratage du système informatique et des caméras de sécurité à l'intérieur de la prison d'Évin, à Téhéran, centre de détention tristement célèbre qui a connu un incendie violent le samedi 15 octobre dernier, faisant 8 tués et 60 blessés parmi les détenus, selon les sources officielles. Les vidéos piratées avaient été diffusées par Tapandegan, ce qui nous porte à croire qu'il existe en effet un lien entre les deux groupes.

Images piratées des caméras de surveillance de la prison d’Evin

Images piratées des caméras de surveillance de la prison d’Evin

Ce même groupe a piraté, en février de cette année, un service de streaming de la télévision d’État iranienne et a diffusé une vidéo avec un fort message contestataire. La vidéo commençait par des images de gens dans le stade Azadi de Téhéran criant "mort au dictateur", puis enchainait sur un gros plan d’une personne masquée disant « les fondations du régime vacillent ». Le groupe annonçait également qu'il était contre le hijab obligatoire dans le pays, tandis qu'en arrière-plan des images d'une campagne de Masih Alinejad contre le port obligatoire du hijab défilaient. Edalat-e Ali a menacé le régime de nouvelles actions et a terminé sa vidéo avec un clip audio de personnes criant "N'ayez pas peur, nous sommes tous ensemble", un slogan scandé par les manifestants iraniens lorsque les forces de sécurité attaquent pour les arrêter.

Images diffusées lors du piratage de février

Images diffusées lors du piratage de février

Dans une interview exclusive en novembre 2021 à Radio Farda, branche iranienne du service de diffusion externe Radio Free Europe/Radio Liberty, financé par le gouvernement américain, Edalat-e Ali a souligné qu'il était «composé d'Iraniens vivant et travaillant en Iran», qu'il avait l'intention de dénoncer «les violations présumées des droits de l'homme» dans le pays et qu'il demandait la «libération des prisonniers politiques.» Il reste que bon nombre d’experts internationaux et iraniens estiment que le groupe hacktiviste pourrait travailler depuis l'étranger, et peut-être à la demande d'un État étranger non identifié.

Relevons dans ce cadre qu’une intrusion de signal de diffusion consiste en un détournement de signaux de diffusion de stations de radio ou de télévision. Le piratage d’un signal télévisé est le meilleur moyen de faire passer un message au grand public sans avoir à passer par les réseaux sociaux ou même internet si le piratage se fait sur un broadcast au niveau de l’antenne et non du streaming. Surtout que l’Etat voyou utilise généralement la télévision pour sa propagande de masse.

Au cours de la dernière décennie, on a observé une convergence rapide des technologies de production et de diffusion des médias avec les technologies de l'information. En d'autres termes, ce qui était à l'origine complètement distinct et unique dans les équipements de production et de diffusion des médias est désormais intégré aux services informatiques et les utilise. Les outils multimédias basés sur l'informatique sont désormais la norme.

De nombreux fournisseurs d'équipements de chaines télévisées sont quelque peu novices en matière de technologie de l'information et semblent comprendre de façon très superficielle la sécurité informatique, ou alors ils tablent sur le fait que tous leurs équipements fonctionneront uniquement dans un environnement entièrement contrôlé et sécurisé.

De nos jours, les équipements multimédias sont presque toujours construits sur des plates-formes informatiques courantes, telles que les systèmes d'exploitation Linux ou Windows, mais le logiciel inclus est souvent fragile et ne permet pas les mises à jour directes, à moins que le fournisseur n’en publie une spécifique à son logiciel. Par conséquent, les équipements multimédias ont souvent une ou plusieurs versions de retard sur la version logicielle actuelle des plates-formes sur lesquelles ils sont construits.

De plus, la plupart des employés des médias ne comprennent pas toujours les conséquences du fait de ne pas obtenir rapidement les mises à jour correctives. Ils ont tendance à se concentrer sur la nécessité de maintenir l'équipement en fonctionnement, considérant que les risques opérationnels sont bien plus importants que les risques de piratage. Cela conduit à des vulnérabilités de sécurité persistant parfois un an ou plus sur leurs plateformes.

En outre, les télédiffuseurs recherchent généralement des moyens d'accroître la pénétration de nouvelles plates-formes technologiques avec leur contenu, par exemple en diffusant leurs programmes télévisés sur des navigateurs web et des appareils mobiles à travers internet. Cela augmente le potentiel des revenus publicitaires, en accentuant la probabilité que les jeunes, plus technophiles, consomment leur contenu et donc leurs publicités.

Tous ces facteurs conduisent souvent à l'interconnexion d'équipements multimédias informatiques non sécurisés avec des réseaux publics, pas toujours directement mais souvent par pivotement (technique d'utilisation d'une instance d’ancrage pour pouvoir se déplacer à l'intérieur d'un réseau). Cela signifie qu'en piratant un serveur ou deux, il est désormais souvent possible de prendre le contrôle d'une chaîne de télévision diffusée.

Il existe également différentes méthodes où des pirates peuvent substituer leur propre signal TV à différents niveaux (global, régional, local) qui différerait dans la plage affectée, le coût associé et le matériel nécessaire. Quelques exemples.

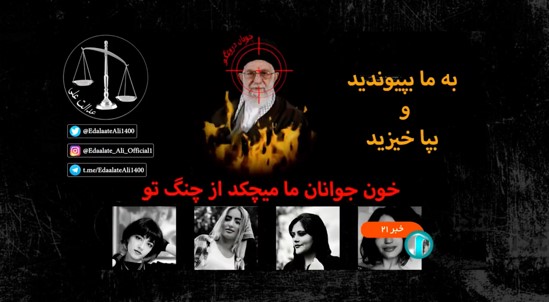

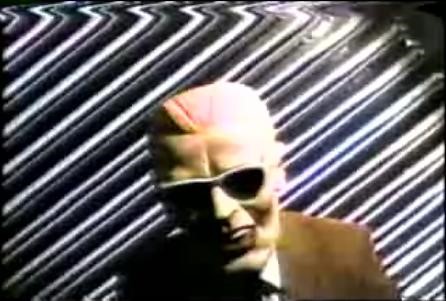

Un piratage global nécessiterait du matériel de transmission par satellite pour usurper le signal de transmission. Le coût resterait modéré, les équipements nécessaires seraient une antenne et un émetteur, mais les connaissances techniques du pirate doivent êtres conséquentes et la détection serait très rapide (quelques secondes) et la coupure du signal pirate tout autant. L’incident Max Headroom, probablement le piratage d’un signal télévisé le plus célèbre, serait un exemple de cette méthode. Le 22 novembre 1987, à Chicago, aux Etats-Unis, des pirates réussissent à interrompre deux stations de télévision en diffusant des images de Max Headroom, personnage et animateur de télévision britannique présenté comme une réalisation numérique mais en réalité un acteur maquillé. L'incident a eu une grande couverture médiatique et les personnes responsables n'ont jamais été identifiées

Image de l’incident Max Headroom

Image de l’incident Max Headroom

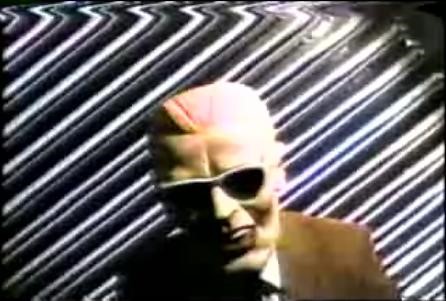

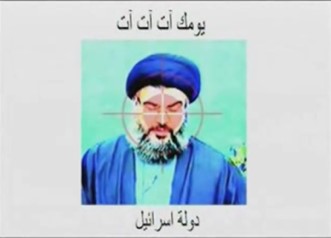

A un niveau large on peut usurper l'identité de l'origine du signal (site de transmission). La détection par le diffuseur sera assez rapide (quelques heures). Selon la zone que les pirates veulent couvrir, ils devront soit mettre leur signal en satellite, soit en fibre optique. C’est vraiment un scenario de film ou de situation de guerre car il serait difficile d’effectuer une telle attaque sans utiliser la force ou énormément de moyens financiers. Il est probable que pendant la guerre du Liban de 2006, Israël ait utilisé cette méthode pour surcharger la transmission par satellite de la télévision Al Manar pour diffuser de la propagande anti-Hezbollah. Un spot montrait le chef du Hezbollah Hassan Nasrallah avec un point de mire superposé à son image, suivi de trois coups de feu et d'une voix disant "ton jour arrive" et des plans de l'armée de l'air israélienne détruisant des cibles au Liban.

Image de l’intrusion israélienne sur Al Manar

Image de l’intrusion israélienne sur Al Manar

A un niveau régional on peut usurper l'identité de l'origine du signal sur un site de réception. Le coût serait important mais la détection plus lente (quelques heures à quelques jours) ce qui permettrait au signal pirate de durer plus longtemps. Ce scénario implique le placement du signal pirate dans un point de redistribution régional. Beaucoup moins cher que la variante précédente, mais similaire. Les récepteurs ont moins de personnel pour la maintenance, la partie réceptrice ne vous bloquerait pas. En février 2022, il est probable que le groupe de hackers Anonymous ait utilisé cette méthode, dans le cadre de la cyberguerre déclarée à la Russie, en piratant un certain nombre de chaînes de télévision pro-Kremlin (Channel One Russia, Russia-1 et autres), diffusant un poème écrit par la rappeuse ukrainienne Monatik sur la guerre russo-ukrainienne sur fond de musique ukrainienne.

Finalement, pour une attaque à niveau juste local, les pirates peuvent pousser leur signal directement chez le téléspectateur à certains endroits. Il leur suffit de fournir un signal radio plus fort que celui de la région et faire en sorte que les récepteurs du coin se règlent sur le leur. Dans ce cas, ils n’ont besoin que d’un amplificateur et d'une antenne. Le coût restera relativement bas et la détection de la source du signal pirate pourrait prendre plusieurs jours. A titre d’exemple, le 11 mars 2016, des propriétaires d'antennes paraboliques privées en Israël qui regardaient Ha'Ach Ha'Gadol (la version israélienne de Big Brother) sur Channel 2 ont vu leur émission interrompue par des vidéos de propagande du Hamas. La perturbation a duré un peu plus de trois minutes et demie.

Images des vidéos diffusées par le Hamas sur la télévision israélienne

Images des vidéos diffusées par le Hamas sur la télévision israélienne

A noter qu’une nouvelle méthode d’attaque utilisant des signaux radio terrestres pour pirater une large gamme de téléviseurs intelligents ouvre une perspective troublante : la capacité des pirates à prendre le contrôle total d'un grand nombre d'appareils à la fois sans avoir physiquement accès à aucun d'entre eux.

Il est difficile de connaitre la méthode exacte qui a été exploitée par Edalat-e Ali pour leur action, vu que cela nécessiterait l’accès à plus d’informations que celles qui sont disponibles pour un observateur externe. Ce qui est certain c’est qu’une des méthodes précitées a été utilisée. De plus, il existe toujours la possibilité que derrière le groupe de pirates se cache un acteur extérieur, dépendant d’un État ou pas. Du fait que leur piratage n’ai duré que quelques secondes, donc détection et blocage rapides par le broadcaster, on peut conclure au recours à deux méthodes probables: l’accès à travers le réseau par piratage de serveurs et pivot, ou bien une usurpation du signal satellite. Ces deux méthodes pouvant être exécutées de l’intérieur ou de l’extérieur du pays, la question de l’identité et de la localisation de Edalat-e Ali reste entière.

Ce qui a commencé comme une campagne en ligne sur les réseaux à l’initiative du groupe Anonymous, #OpIran, est maintenant devenu un mouvement mondial où des pirates du monde entier s'attaquent à l’Iran. Le modus operandi d'OpIran implique généralement des attaques DDoS (attaques par déni de service distribué), des violations de données, des attaques d'ingénierie sociale, mais aussi des tutoriels rapides sur la façon de contourner la censure de l'État, en utilisant le navigateur Tor par exemple, et d'éviter les arrestations par la police.

Les actions des pirates seront-elles suffisantes cette fois pour déstabiliser le régime iranien et donner gain de cause et victoire aux révolutionnaires ? L’avenir le dira. Affaire à suivre.

Reste à savoir quel est le modus operandi de ces combattants de l’ombre et leurs motivations.

C’est donc le samedi 8 octobre dernier à 21 heures (17:30 GMT) que le bulletin d’information de la chaine IRINN (Islamic Republic of Iran News Network qui relève de la société de diffusion IRIB – Islamic Republic of Iran Broadcasting corporation) a été interrompu pendant a peu près 15 secondes par un groupe de pirates qui se fait appeler “Edalat-e Ali”, ou “La Justice d’Ali”, en référence au fondateur de l'islam chiite.

La chaine diffusait un segment sur une réunion de l’Ayatollah Khamenei à Bushehr, ville portuaire au sud de l’Iran, quand est apparu à l’antenne un masque sur fond noir qui ressemblait au fameux masque de Guy Fawkes utilisé par le groupe de pirates Anonymous. L’image comprenait également le logo des pirates et leurs comptes sur les réseaux sociaux. Ont suivi une image du leader suprême enflammée avec une cible sur son front et les photos de Mahsa Amini, Nika Shahkarami, Hadis Najafi et Sarina Esmaeilzade, des jeunes femmes toutes victimes récentes de la brutalité du régime. Deux messages se sont affichés sur l’écran : “Rejoigniez-nous et soulevez-vous” et “Le sang de notre jeunesse coule de vos mains”.

Images de l’intrusion télévisée du 8 octobre 2022

Images de l’intrusion télévisée du 8 octobre 2022

L’agence d’information Tasnim, agence semi-officielle de la République d’Iran, a confirmé que le journal télévisé du soir "a été piraté quelques instants par des agents antirévolutionnaires".

Des pirates à l’origine énigmatique

On avait commencé d'entendre parler du groupe Edalat-e Ali en août 2021, bien qu’il soit probable qu’il ait opéré sous un autre nom depuis 2018.

En effet, le groupe hacktiviste Tapandegan, mot farsi se traduisant par « palpitations », a revendiqué la responsabilité du piratage de plusieurs entités gouvernementales iraniennes au cours des quatre dernières années.

Lors de leur première action en mai 2018, le groupe a piraté les systèmes de l'aéroport international de Mashhad et affiché des images et des messages antigouvernementaux sur les écrans d'information indiquant les arrivées et les départs. Les images diffusées alors sur les réseaux sociaux montraient des slogans dénonçant les gardiens de la révolution "gaspillant la vie et les ressources financières des Iraniens à Gaza, au Liban et en Syrie". Une attaque similaire avait été lancée contre l'aéroport de Tabriz un mois plus tard. Le chef de la cyberpolice iranienne, Kamal Hadianfar, a affirmé en octobre 2018 que les pirates à l'origine de la première attaque à l'aéroport avaient été arrêtés.

Messages des pirates sur les écrans de l’aéroport

Messages des pirates sur les écrans de l’aéroport

Le groupe a également indiqué, en juillet 2018, avoir piraté les comptes de messagerie des responsables de la municipalité de Téhéran et ceux des responsables du radiodiffuseur d'État (IRIB) en janvier 2019. Cette dernière intrusion a peut-être été déterminante dans le piratage de la chaine IRINN, grâce aux informations récupérées.

C’est alors qu’apparait Edalat-e Ali, en août 2021, avec le piratage du système informatique et des caméras de sécurité à l'intérieur de la prison d'Évin, à Téhéran, centre de détention tristement célèbre qui a connu un incendie violent le samedi 15 octobre dernier, faisant 8 tués et 60 blessés parmi les détenus, selon les sources officielles. Les vidéos piratées avaient été diffusées par Tapandegan, ce qui nous porte à croire qu'il existe en effet un lien entre les deux groupes.

Images piratées des caméras de surveillance de la prison d’Evin

Images piratées des caméras de surveillance de la prison d’Evin

Ce même groupe a piraté, en février de cette année, un service de streaming de la télévision d’État iranienne et a diffusé une vidéo avec un fort message contestataire. La vidéo commençait par des images de gens dans le stade Azadi de Téhéran criant "mort au dictateur", puis enchainait sur un gros plan d’une personne masquée disant « les fondations du régime vacillent ». Le groupe annonçait également qu'il était contre le hijab obligatoire dans le pays, tandis qu'en arrière-plan des images d'une campagne de Masih Alinejad contre le port obligatoire du hijab défilaient. Edalat-e Ali a menacé le régime de nouvelles actions et a terminé sa vidéo avec un clip audio de personnes criant "N'ayez pas peur, nous sommes tous ensemble", un slogan scandé par les manifestants iraniens lorsque les forces de sécurité attaquent pour les arrêter.

Images diffusées lors du piratage de février

Images diffusées lors du piratage de février

Dans une interview exclusive en novembre 2021 à Radio Farda, branche iranienne du service de diffusion externe Radio Free Europe/Radio Liberty, financé par le gouvernement américain, Edalat-e Ali a souligné qu'il était «composé d'Iraniens vivant et travaillant en Iran», qu'il avait l'intention de dénoncer «les violations présumées des droits de l'homme» dans le pays et qu'il demandait la «libération des prisonniers politiques.» Il reste que bon nombre d’experts internationaux et iraniens estiment que le groupe hacktiviste pourrait travailler depuis l'étranger, et peut-être à la demande d'un État étranger non identifié.

Des techniques d’intrusions à difficultés et résultats variés

Relevons dans ce cadre qu’une intrusion de signal de diffusion consiste en un détournement de signaux de diffusion de stations de radio ou de télévision. Le piratage d’un signal télévisé est le meilleur moyen de faire passer un message au grand public sans avoir à passer par les réseaux sociaux ou même internet si le piratage se fait sur un broadcast au niveau de l’antenne et non du streaming. Surtout que l’Etat voyou utilise généralement la télévision pour sa propagande de masse.

Au cours de la dernière décennie, on a observé une convergence rapide des technologies de production et de diffusion des médias avec les technologies de l'information. En d'autres termes, ce qui était à l'origine complètement distinct et unique dans les équipements de production et de diffusion des médias est désormais intégré aux services informatiques et les utilise. Les outils multimédias basés sur l'informatique sont désormais la norme.

De nombreux fournisseurs d'équipements de chaines télévisées sont quelque peu novices en matière de technologie de l'information et semblent comprendre de façon très superficielle la sécurité informatique, ou alors ils tablent sur le fait que tous leurs équipements fonctionneront uniquement dans un environnement entièrement contrôlé et sécurisé.

De nos jours, les équipements multimédias sont presque toujours construits sur des plates-formes informatiques courantes, telles que les systèmes d'exploitation Linux ou Windows, mais le logiciel inclus est souvent fragile et ne permet pas les mises à jour directes, à moins que le fournisseur n’en publie une spécifique à son logiciel. Par conséquent, les équipements multimédias ont souvent une ou plusieurs versions de retard sur la version logicielle actuelle des plates-formes sur lesquelles ils sont construits.

De plus, la plupart des employés des médias ne comprennent pas toujours les conséquences du fait de ne pas obtenir rapidement les mises à jour correctives. Ils ont tendance à se concentrer sur la nécessité de maintenir l'équipement en fonctionnement, considérant que les risques opérationnels sont bien plus importants que les risques de piratage. Cela conduit à des vulnérabilités de sécurité persistant parfois un an ou plus sur leurs plateformes.

En outre, les télédiffuseurs recherchent généralement des moyens d'accroître la pénétration de nouvelles plates-formes technologiques avec leur contenu, par exemple en diffusant leurs programmes télévisés sur des navigateurs web et des appareils mobiles à travers internet. Cela augmente le potentiel des revenus publicitaires, en accentuant la probabilité que les jeunes, plus technophiles, consomment leur contenu et donc leurs publicités.

Tous ces facteurs conduisent souvent à l'interconnexion d'équipements multimédias informatiques non sécurisés avec des réseaux publics, pas toujours directement mais souvent par pivotement (technique d'utilisation d'une instance d’ancrage pour pouvoir se déplacer à l'intérieur d'un réseau). Cela signifie qu'en piratant un serveur ou deux, il est désormais souvent possible de prendre le contrôle d'une chaîne de télévision diffusée.

Il existe également différentes méthodes où des pirates peuvent substituer leur propre signal TV à différents niveaux (global, régional, local) qui différerait dans la plage affectée, le coût associé et le matériel nécessaire. Quelques exemples.

Un piratage global nécessiterait du matériel de transmission par satellite pour usurper le signal de transmission. Le coût resterait modéré, les équipements nécessaires seraient une antenne et un émetteur, mais les connaissances techniques du pirate doivent êtres conséquentes et la détection serait très rapide (quelques secondes) et la coupure du signal pirate tout autant. L’incident Max Headroom, probablement le piratage d’un signal télévisé le plus célèbre, serait un exemple de cette méthode. Le 22 novembre 1987, à Chicago, aux Etats-Unis, des pirates réussissent à interrompre deux stations de télévision en diffusant des images de Max Headroom, personnage et animateur de télévision britannique présenté comme une réalisation numérique mais en réalité un acteur maquillé. L'incident a eu une grande couverture médiatique et les personnes responsables n'ont jamais été identifiées

Image de l’incident Max Headroom

Image de l’incident Max HeadroomA un niveau large on peut usurper l'identité de l'origine du signal (site de transmission). La détection par le diffuseur sera assez rapide (quelques heures). Selon la zone que les pirates veulent couvrir, ils devront soit mettre leur signal en satellite, soit en fibre optique. C’est vraiment un scenario de film ou de situation de guerre car il serait difficile d’effectuer une telle attaque sans utiliser la force ou énormément de moyens financiers. Il est probable que pendant la guerre du Liban de 2006, Israël ait utilisé cette méthode pour surcharger la transmission par satellite de la télévision Al Manar pour diffuser de la propagande anti-Hezbollah. Un spot montrait le chef du Hezbollah Hassan Nasrallah avec un point de mire superposé à son image, suivi de trois coups de feu et d'une voix disant "ton jour arrive" et des plans de l'armée de l'air israélienne détruisant des cibles au Liban.

Image de l’intrusion israélienne sur Al Manar

Image de l’intrusion israélienne sur Al ManarA un niveau régional on peut usurper l'identité de l'origine du signal sur un site de réception. Le coût serait important mais la détection plus lente (quelques heures à quelques jours) ce qui permettrait au signal pirate de durer plus longtemps. Ce scénario implique le placement du signal pirate dans un point de redistribution régional. Beaucoup moins cher que la variante précédente, mais similaire. Les récepteurs ont moins de personnel pour la maintenance, la partie réceptrice ne vous bloquerait pas. En février 2022, il est probable que le groupe de hackers Anonymous ait utilisé cette méthode, dans le cadre de la cyberguerre déclarée à la Russie, en piratant un certain nombre de chaînes de télévision pro-Kremlin (Channel One Russia, Russia-1 et autres), diffusant un poème écrit par la rappeuse ukrainienne Monatik sur la guerre russo-ukrainienne sur fond de musique ukrainienne.

Finalement, pour une attaque à niveau juste local, les pirates peuvent pousser leur signal directement chez le téléspectateur à certains endroits. Il leur suffit de fournir un signal radio plus fort que celui de la région et faire en sorte que les récepteurs du coin se règlent sur le leur. Dans ce cas, ils n’ont besoin que d’un amplificateur et d'une antenne. Le coût restera relativement bas et la détection de la source du signal pirate pourrait prendre plusieurs jours. A titre d’exemple, le 11 mars 2016, des propriétaires d'antennes paraboliques privées en Israël qui regardaient Ha'Ach Ha'Gadol (la version israélienne de Big Brother) sur Channel 2 ont vu leur émission interrompue par des vidéos de propagande du Hamas. La perturbation a duré un peu plus de trois minutes et demie.

Images des vidéos diffusées par le Hamas sur la télévision israélienne

Images des vidéos diffusées par le Hamas sur la télévision israélienne

A noter qu’une nouvelle méthode d’attaque utilisant des signaux radio terrestres pour pirater une large gamme de téléviseurs intelligents ouvre une perspective troublante : la capacité des pirates à prendre le contrôle total d'un grand nombre d'appareils à la fois sans avoir physiquement accès à aucun d'entre eux.

Il est difficile de connaitre la méthode exacte qui a été exploitée par Edalat-e Ali pour leur action, vu que cela nécessiterait l’accès à plus d’informations que celles qui sont disponibles pour un observateur externe. Ce qui est certain c’est qu’une des méthodes précitées a été utilisée. De plus, il existe toujours la possibilité que derrière le groupe de pirates se cache un acteur extérieur, dépendant d’un État ou pas. Du fait que leur piratage n’ai duré que quelques secondes, donc détection et blocage rapides par le broadcaster, on peut conclure au recours à deux méthodes probables: l’accès à travers le réseau par piratage de serveurs et pivot, ou bien une usurpation du signal satellite. Ces deux méthodes pouvant être exécutées de l’intérieur ou de l’extérieur du pays, la question de l’identité et de la localisation de Edalat-e Ali reste entière.

Ce qui a commencé comme une campagne en ligne sur les réseaux à l’initiative du groupe Anonymous, #OpIran, est maintenant devenu un mouvement mondial où des pirates du monde entier s'attaquent à l’Iran. Le modus operandi d'OpIran implique généralement des attaques DDoS (attaques par déni de service distribué), des violations de données, des attaques d'ingénierie sociale, mais aussi des tutoriels rapides sur la façon de contourner la censure de l'État, en utilisant le navigateur Tor par exemple, et d'éviter les arrestations par la police.

Les actions des pirates seront-elles suffisantes cette fois pour déstabiliser le régime iranien et donner gain de cause et victoire aux révolutionnaires ? L’avenir le dira. Affaire à suivre.

Lire aussi

Commentaires